هدف از لابراتوار پیکربندی Site-to-Site VPN:

اعمال پیکربندی های اولیه برای Site-to-Site VPN Basic روی روتر از قبیل پیکربندی IP Address و Static Route تصديق برقراری ارتباط صحیح بین کامپیوترها و Router پیکربندی پروتکل مسیریابی EIGRP پیکربندی IPSec VPN برروی Router1 و Router3 تصدیق پیکربندی هایSite-to-Site IPSec VPN بررسی عملکرد IPSec VPN Site-to-Site VPN یکی از توانمندی های محبوب می باشد که اجازه خواهد داد دو عدد Router از طریق یک non-secure ( شبکه های با امنیت پایین) مانند اینترنت به هم متصل شوند و ترافیک بین این دو Router از از طریق یک Tunnel خصوصی با امنیت بالا رد و بدل شود. این توانمندی باعث خواهد شد که هزینه نصب سایت های مختلف که دور از هم واقع شده اند بسیار کاهش پیدا کند و اطلاعات نیز با امنیت بالا بین این این سایت ها جابه جا شوند. توانمندی Site-to-Site VPN برای اتصال چندین شعبه به دفتر مرکزی از طریق اینترنت نیز قابل استفاده می باشد. برای شناخت بهترSite-to-Site VPN بین چندین شعبه و دفتر اصلی تصویر زیر را مشاهده کنید. Site-to-Site VPN برای احراز هویت رمزگذاری اطلاعات و محافظت از بسته های اطلاعاتی از چندین پروتکل به شرح زیر استفاده میکند:

Site-to-Site VPN برای احراز هویت رمزگذاری اطلاعات و محافظت از بسته های اطلاعاتی از چندین پروتکل به شرح زیر استفاده میکند:

- IPSec

- ISAKMP (IKE)

- MD5

- SHA

- ESP

- DES

- 3DES

- AES

DES: که برگرفته از Data Encryption Standard می باشد که رمزگذاری اطلاعات را با کلیدهای 56bit انجام خواهد داد که به علت کوتاه بودن طول كلیدها و آسيب پذير بودن آن توسط هکرها کمتر از ان استفاده میشود.

3DES: که برگرفته از three DES می باشد که این روش رمزگذاری برای برطرف کردن مشکلات روش DES طراحی شد که از سه کلید bit-56 متفاوت برای رمزگذاری

استفاده می کند و در حقیقت طول کلید رمزگذاری در این روش bit-108 می باشد. در این روش از یک کلید bit-56 برای رمزگذاری اطلاعات می شود و سپس اطلاعات رمز شده با یک کلید متفاوت S6-bit رمزگشایی می شود و نهایت با یک کلید bit-56 مجدد رمزگذاری می شود برای درک بهتر مکانیسم پروتکل 3DES به تصویر زیر توجه نمایید.

DES: که برگرفته از Data Encryption Standard می باشد که رمزگذاری اطلاعات را با کلیدهای 56bit انجام خواهد داد که به علت کوتاه بودن طول كلیدها و آسيب پذير بودن آن توسط هکرها کمتر از ان استفاده میشود.

3DES: که برگرفته از three DES می باشد که این روش رمزگذاری برای برطرف کردن مشکلات روش DES طراحی شد که از سه کلید bit-56 متفاوت برای رمزگذاری

استفاده می کند و در حقیقت طول کلید رمزگذاری در این روش bit-108 می باشد. در این روش از یک کلید bit-56 برای رمزگذاری اطلاعات می شود و سپس اطلاعات رمز شده با یک کلید متفاوت S6-bit رمزگشایی می شود و نهایت با یک کلید bit-56 مجدد رمزگذاری می شود برای درک بهتر مکانیسم پروتکل 3DES به تصویر زیر توجه نمایید.

AES: که برگرفته از Advanced Encryption Standard می باشد که برای جایگزینی DES و 3DES با طول معیارهای متفاوت در دسترس می باشد و از نظر پردازش چندین برابر سریع تر از 3DES است.

اتصال Site-to-Site VPN در ۵ مرحله به شرح زیر برقرار خواهد شد:

مرحله 1: تعیین ترافیک که نیاز به انتقال امن از طریق اتصال Site-to-Site VPN را خواهد داشت برای درک بهتر این مرحله به تصویر زیر توجه نمایید.

AES: که برگرفته از Advanced Encryption Standard می باشد که برای جایگزینی DES و 3DES با طول معیارهای متفاوت در دسترس می باشد و از نظر پردازش چندین برابر سریع تر از 3DES است.

اتصال Site-to-Site VPN در ۵ مرحله به شرح زیر برقرار خواهد شد:

مرحله 1: تعیین ترافیک که نیاز به انتقال امن از طریق اتصال Site-to-Site VPN را خواهد داشت برای درک بهتر این مرحله به تصویر زیر توجه نمایید.

همان طور که در تصویر بالا مشاهده میکنید در صورتی اطلاعات به صورت امن از طریق -Site-to |Site VR عبور خواهد کرد که این ترافیک از قبل تعیین شده باشد در صورتی که ترافیک برای عبور از طریق Site-to-Site VPN مشخص نشده باشد بدون حفاظت و به صورت Clear text عبور خواهد کرد همان طور که در تصویر بالا مشاهده میکنید.

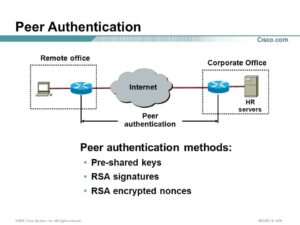

مرحله 2: که همان 1 IKE Phase می باشد که در این مرحله Routerهای دو سمت اتصال VPN Site-lo-Site را شناسی احراز هویت و مذاکرات اولیه برای برقراری اتصال Site-to-Site VPN انجام خواهد شد.

مرحله 3: که همان 2IKE Phase می باشد که در این مرحله مذاکره برای تعیین پارامترهای امنیتی برای حفاظت از Data که از طریق اتصال VPN Site-to-Site

قصد عبور را خواهد داشت بین دو Router در دو سمت VPN Site انجام خواهد گرفت.

مرحله ۴: اطلاعات با امنیت بالا و با استفاده از توانمندی های امنیتی IPSec بین دو Router در دو سمت اتصال VPN Site-to-Site انتقال پیدا خواهد کرد.

مرحله ۵: پایان اتصال.

همان طور که در تصویر بالا مشاهده میکنید در صورتی اطلاعات به صورت امن از طریق -Site-to |Site VR عبور خواهد کرد که این ترافیک از قبل تعیین شده باشد در صورتی که ترافیک برای عبور از طریق Site-to-Site VPN مشخص نشده باشد بدون حفاظت و به صورت Clear text عبور خواهد کرد همان طور که در تصویر بالا مشاهده میکنید.

مرحله 2: که همان 1 IKE Phase می باشد که در این مرحله Routerهای دو سمت اتصال VPN Site-lo-Site را شناسی احراز هویت و مذاکرات اولیه برای برقراری اتصال Site-to-Site VPN انجام خواهد شد.

مرحله 3: که همان 2IKE Phase می باشد که در این مرحله مذاکره برای تعیین پارامترهای امنیتی برای حفاظت از Data که از طریق اتصال VPN Site-to-Site

قصد عبور را خواهد داشت بین دو Router در دو سمت VPN Site انجام خواهد گرفت.

مرحله ۴: اطلاعات با امنیت بالا و با استفاده از توانمندی های امنیتی IPSec بین دو Router در دو سمت اتصال VPN Site-to-Site انتقال پیدا خواهد کرد.

مرحله ۵: پایان اتصال.

مرحله ۱ اتصال به 1 Router :

در این مرحله ابتدا توسط نرم افزار Hyper Terminal به Router I متصل شوید و وارد مد User Mode شوید. در خط فرمان چه چیزی را مشاهده می کنید؟ در صورتی که در خط فرمان عبارت زیر را مشاهده می کنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC توسط کابل Console را بررسی کنید.مرحله ۲: پیکربندی hostname برروی Router1

بعد از اتصال به Router 1 دستورات زیر را بر روی آن اجرا نمایید.Router configt Router(config)#hostname Router1 Router1(config)

همانطور که مشاهده می کند hostnuine روتر از Router به Routefl تغییر پیدا خواهد کرد.مرحله 3: پیکربندی تنظیمات IP Address روی اینترفیس ها

Router 1 پیکربندی اینترفیس 0/0 FastEthernet و تنظیمات IP Address:Router1 #configt

Router1(config)#interface fastEthernet0/0

onfig-if)#ip address 192.168.1.1 255.255.255.0 Router1(config-if)#no shutdown

پیکربندی اینترفیس و تنظیمات IP Address:Router1 #config t Router1(config)#interface serial 0/0/0 Routerio

teri (config-if) #ip address 10.1.1.1 255.255.255.252 Router1(config-if)#clock rate 64000 Router1(config-if)#no shutdown

به علت اینکه کابل DCE به اینترفیس 0/0/0 Serial در Router1 متصل شده است در پیکربندی های این اینترفیس Clock rate تعیین خواهد شد.مرحله ۴: اتصال به 2 Router

در این مرحله ابتدا توسط نرم افزار Hyper Terminal به 2 Router متصل شوید و وارد مد User Mode شوید. در خط فرمان چه چیزی را مشاهده میکنید؟ در صورتی که در خط فرمان عبارت زیر را مشاهده میکنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC توسط کابل Console را بررسی کنید.مرحله ۵: پیکربندی hostname برروی 2 Router

بعد از اتصال به 2 Router دستورات زیر را بر روی آن اجرا نمایید.Router#config t Router(config)#hostname Router2 Router2(config)#

همان طور که مشاهده میکنید hostname روتر از Router به Router2 تغییر پیدا خواهد کرد.مرحله ۶: پیکربندی تنظیمات IP Address روی اینترفیس های Router 2

پیکربندی اینترفیس 0/0/0 Serial و تنظیمات IP Address:Router2#config t Router2(config)#interface serial 0/0/0

255.255.255.252(er2 (config-if) #ip address 10.1.1.2 Router2(config-if)#no shutdown

پیکربندی اینترفیس0/0/1 Serial و تنظیمات IP Address:

Router2#Configt Router2(config)#interface serial 0/0/1 Router2(config-if)#ip address 10.2.2.1 255.255.255.252 Router2(config-if)#Clock rate 64000 Router2(config-if)#no shutdown

به علت اینکه کابل DCE به اینترفیس0/0/1 Serial در Router2 متصل شده است در پیکربندی های این اینترفیس Clock rate تعیین خواهد شد.مرحله ۷: اتصال به 3 Router

این مرحله ابتدا توسط نرم افزار Hyper Terminal به 3 Router متصل شوید و وارد مد User Mode شوید. داخل خط فرمان چه چیزی را مشاهده میکنید؟ در صورتی که در خط فرمان عبارت زیر را مشاهده میکنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC توسط کابل Console را بررسی کنیدمرحله ۸: پیکربندی hostname برروی 3 Router

بعد از اتصال به 3 Router دستورات زیر را بر روی آن اجرا نمایید.Router#config t Router config)#hostname Router3 Router3(config)#

همان طور که مشاهده میکنید hostname روتر از Router به Router3 تغییر پیدا خواهد کرد.مرحله ۹: پیکربندی تنظیمات IP Address روی اینترفیس هایRouter 3

Router 3#configt Router3(config)#interface fastEthernet0/0 Router3(config-if)#ip address 192.168.3.1 255.255.255.0 Router3(config-if)#no shutdown

پیکربندی اینترفیس0/0Serial و تنظیمات IP Address:Router lconfigt Router1(config)#interface serial 0/0/0 Router (config-if) #ip address 10.2.2.2 255.255.255.252 Router1(config-if)#no shutdown

مرحله ۱۰: پیکربندی پروتکل EIGRP برروی 1 Router و 2 Router 3 Router

در این مرحله پروتکل EIGRP پیکربندی خواهد شد در پیکربندی EIGRP باید شبکه های که مستقی اینترفیس های Router متصل می باشند یا به عبارتی شبکه های که در داخل جدول مسیریابی Router عنوان شبکه های connected شناسایی و تشخیص داده میشوند در Routing mode در مقابل دست Network در مد پیکربندی پروتکل EIGRP تعریف شوند همان طور که در دستورات زیر مشاهده می کند. برای پیکربندی EIGRP برروی Router 1 از دستور زیر استفاده نمایید.Routerl#config t Router1(config)#router eigrp 100 Router1 (config-router) #network 192.168.1.0 0.0.0.255 Router1(config-router)#network 10.1.1.0 0.0.0.3 Router1(config-router)#no auto-summary Router1(config-router)#exit

برای پیکربندی EIGRP برروی 2 Router از دستور زیر استفاده نمایید.Router2#config t Router2(config)#router eigrp 100 Router2(config-router)#network 10.1.1.0 0.0.0. 3 Router2(config-router)#network 10.2.2.0 0.0.0.3 Router2(config-router)#no auto-summary Router2(config-router)#exit

برای پیکربندی EIGRP برروی 3 Router از دستور زیر استفاده نمایید.Router3#config t Router3(config)#router eigrp 100 Router3(config-router)#network 192.168.3.0 0.0.0.255 Router3(config-router)#network 10.2.2.0 0.0.0.3 Router3(config-router)#no auto-summary Router3(config-router)#exit

تشریح Command : روترهای همسایه اعلام یا تبلیغ شود. Outer (config-router #no auto-summary این دستور باعث غیرفعال شدن خودکار خلاصه سازی | مسیرها در پروتکل EIGRP خواهد شد.مرحله ۱۱: بررسی اتصال بين 1 Router و PC1

در این مرحله اتصال بین PC1 و 1 Router با استفاده از دستور Ping بررسی خواهد شد. برای این منظور در PC1 از دستور زیر استفاده نمایید.PCI > Ping 192.168.1.1 Pinging 192.168.1.1 with 32 bytes of data: Reply from 192.168.1.1: bytes=32 time=20ms TTL-254 Reply from 192.168.1.1: bytes=32 time=20ms TTL=254 Reply from 192.168.1.1: bytes=32 time=20ms TTL=254 Reply from 192.168.1.1: bytes=32 time=20ms TTL=254

همانطور که مشاهده میکنید بین PC1 و Router l به صورت صحیح ارتباط برقرار میباشد.مرحله ۱۲: بررسی اتصال بين 3 Router و 2 PC

در این مرحله اتصال بين PC2 و 3 Router با استفاده از دستور Ping بررسی خواهد شد برای این منظور در 2 PC از دستور زیر استفاده نمایید.Drumenwork 10.1.1. can tranetwork 10.2.2 puterno auto-summa PC2> Ping 192.168.3.1 Pinging 192.168.3.1 with 32 bytes of data: config aistrouter elgrp 100 Reply from 192.168.3.1: bytes=32 time=20ms TTL =254 | Reply from 192.168.3.1: bytes=32 time=20ms TTL =254 Reply from 192.168.3.1: bytes=32 time=20ms TTL=254 Reply from 192.168.3.1: bytes=32 time=20mns TTL=254

همان طور که مشاهده میکنید بین PC2 و 3 Router به صورت صحیح ارتباط برقرار میباشد.مرحله ۱۳: بررسی اتصال بین PC1 و 2 PC

در این مرحله اتصال بين PCI و 2 PC با استفاده از دستور Ping بررسی خواهد شد. برای این منظور در PC1 از دستور زیر استفاده نمایید.PCI > Ping 192.168.3.2 Pinging 192.168.3.2 with 32 bytes of data: Reply from 192.168.3.2: bytes=32 timne=20mns TTL =254 Reply from 192.168.3.2: bytes = 32 time=20mms TTL=254 Reply from 192.168.3.2: bytes=32 tirne=20ms TTL=254

Reply from 192.168 com 192.168.3.2: bytes=32 time=20ms TTL=254 همان طور که مشاهده میکنید بین PC1 و 2 PC به صورت صحیح ارتباط برقرار میباشد.مرحله ۱۴: ذخره پیکربندی ها به صورت دائمی برروی 1 Router 2 Router و 3 Router

به 1 Router متصل شوید و جهت ذخیره پیکربندی ها به صورت دائمی از دستور زیر استفاده نمایید.Router1#copy running-config startup-config

به 2 Router متصل شوید و جهت ذخیره پیکربندی ها به صورت دائمی از دستور زیر استفاده نمایید.Router2#copy running-config startup-config

به 3 Router متصل شوید و جهت ذخیره پیکربندی ها به صورت دائمی از دستور زیر استفاده نمایید.

Router3#copy running-config startup-config

مرحله ۱۵: فعال کردن IKE policies برروی 1 Router و 3 Router

IKE :IKE پروتکلی می باشد که اطلاعات و کلیدها و Policyهای مورد نیاز در پروسه رمزگذاری بین دو Router را با امنیت بالا انتقال می دهد. دارای دو فاز به شرح زیر می باشد. IKE Phase 1 IKE Phase 2 IKE Phase 1: این فاز مسئول تعریف یک روش برای مبادله Keyها و عبور و تصدیق IKE Policy بین دو Router می باشد. 2 IKE Phase: وظیفه این فاز Match کردن IPSec Policy و Authentication و رمزگذاری Data بین دو Router می باشد. نکته: برای استفاده از IPSec باید IKE برروی Router فعال شود. IKE برروی روترهای که دارای IOS با توانمندی Cryptographic هستند به صورت پیش فرض فعال می باشد و در صورتی که به هر دلیلی IKE برروی Router فعال نباشد با دستور زیر آن را فعال نمایید برای فعال نمودن IKE برروی Router l از دستور زیر استفاده نمایید.Router1(config)#crypto isakmp enable

برای فعال نمودن IKE برروی 3 Router از دستور زیر استفاده نمایید.Router3(config)#crypto isakmp enable

نکته: در صورتی که قادر به اجرای این دستور برروی Router نیستید باید IOS روتر را با دارای توانمندی Cryptographic ارتقا دهید. در فاز اول IKE بايد Tunnel مربوط بین دو Router در در سایت برقرار و کلیدها و Policyهای امنیتی مبادله شود. بعد از فعال سازی IKE باید IKE Policy پیکربندی شود و در این فاز مواردی به شرح زیر باید پیکربندی شود:- تعیین یک IKE Policy با یک شماره که از این شماره برای اولویت بندی Policy استفاده می شود.

- تعیین نوع Authentication

- تعيين پروتکل رمزگذاری و طول كلید

- تعیین الگوریتم hash

- تعیینDiffie-Hellman group key

- تعیین مدت زمان اعتبار Policy

Router1(config)#crypto isakmp policy 10 Router1(config-isakmp)#authentication pre-share Router1(config-isakmp)#encryption aes 256 Router1(config-isakmp)#hash sha Router1(config-isakmp)#group 5 Router1(config-isakmp)#lifetime 3600 Router1(config-isakmp)#end

تشریح Command:Router1(config)#crypto isakmp policy 10

این دستور یک 1policy IKE phaseبا شماره ۱۰ تعریف خواهد کرد که از این شماره برای اولویت بندی بین Policyها استفاده می شود و بعد از تعیین Policy وارد پیکربندیISAKMP خواهید شد.Router1(config-isakmp)#authentication

این دستور باعث می شود برای احراز هویت از PRE=SHARE در فاز اول IKE باید Tunnel مربوط بین دو Router در دو سایت برقرار و کلیدها و Policyهای امنیتی مبادله شود. بعد از فعال سازی IKE باید IKE Policy پیکربندی شود در این فاز مواردی به شرح زیر باید پیکربندی شود تعیین یک IKE Policy با یک یک شماره که از این شماره برای اولویت بندی Policy استفاده میشود. تعیین نوع Authentication تعیین پروتکل رمزگذاری و طول كلید تعيين الگوریتم hash تعیین Diffie-Hellman group key تعیین مدت زمان اعتبار Policy برای درک بهتر این Policyها تصویر زیر را مشاهده نمایید. برای پیکربندی فاز اول IKE برروی Router l از دستورات زیر استفاده خواهد شد.

برای پیکربندی فاز اول IKE برروی Router l از دستورات زیر استفاده خواهد شد.

Router1(config)#crypto isakmp policy 10 Router1(config-isakmp)#authentication pre-share Router1(config-isakmp)#encryption aes 256 Router1(config-isakmp)#hash sha Router1(config-isakmp)#group 5 Router1(config-isakmp)#lifetime 3600 Router1(config-isakmp)#end

تشریح Command:Router1(config)#crypto isakmp policy 10

این دستور یک 1 policy IKE phase با شماره ۱۰ تعريف خواهد کرد که از این شماره برای اولویت بندی بین Policyها استفاده میشود و بعد از تعیین Policy وارد مد پیکربندیISAKMP خواهید شد.Router1(config-isakmp)#authentication

این دستور باعث می شود برای باعث می شود برای احراز هویت از Pre-share استفاده شود. برای پیکربندی فاز اول IKE برروی 3 Router از دستورات زیر استفاده خواهد شد.Router3(config)#crypto isakmp policy 10 Router 3(config-isakmp)#authentication pre-share Router3(config-isakmp)#encryption aes 256 Router3(config-isakmp)#hash sha Router3(config-isakmp)#group 5 Router3(config-isakmp)#lifetime 3600 Router3(config-isakmp)#end

نکته کلیدی: IKE Policy تعریف شده بر روی router های دو انتهای VPN Site-to-Sites باید با یکدیگر مشترک باشند. برای مشاهده پیکربندی های IKE Policy از دستور زیر استفاده نمایید.Routerl#show crypto isakmp policy

Global IKE policy Protection suite of priority 10 encryption algorithm: AES - Advanced Encryption Standard (256 bit keys). Hash algorithm: Secure Hash Standard authentication method: Pre-Shared Key Diffie-Hellman group: #5 (1536 bit) lifetime: 3600 seconds, no volume limit

مرحله ۱۶: پیکربندی Pre-shared Key برروی 1 Router و 3 Router

در مرحله قبل در پیکربندی IKE Policy برای Authentication از روش Pre-shared Key استفاده شد به همین علت در این مرحله باید Keyهای مربوط به Authentication برروی دو عدد Router در دو انتهای VPN Site تعریف شود که این Keyها باید با هم Match باشند. برای درک بهتر Pre-shared Key تصویر زیر را مشاهده نمایید. برای تعریف این کلید برروی Router 1 از دستور زیر استفاده نمایید.

برای تعریف این کلید برروی Router 1 از دستور زیر استفاده نمایید.

Router1(config)#crypto isakmp key masoud 12 address 10.2.2.2

برای تعریف این کلید برروی 3 Router از دستور زیر استفاده نمایید.Router3(config)#crypto isakmp key masoud 12 address 10.1.1.1

تشريح Command:Router1(config)#crypto isakmp key masoud 12 address 10.2.2.2

این دستور یک کلید به نام Imasoud12 برروی 1 Router ایجاد خواهد کرد و همچنین آدرس IP مربوط به Router انتهای VPN Site-to-Site را مشخص می کند.Router3(config)#crypto isakmp key masoud12 address 10.1.1.1

این دستور یک کلید به نام Imasoud12 برروی 1 Router ایجاد خواهد کرد و همچنین آدرس IP مربوط به Router انتهای VPN Site-to-Site را مشخص می کند.مرحله ۱۷: پیکربندی IPSec Transform set برروی 1 Router 3 Router

بله خواهد شد که شد زلاک تعیین شده در حا چندی پین و گاردن في تعريف و م ا برروی ام IDs برروی 1 و - samp پیکربندی IPSec Transform set از پارامترهای پیکربندی IPSec مربوط به 2 IKE Phase می باشد. برای پیکربندی IPSec Transform set برروی 1 Router از دستور زیر استفاده نمایید.(config)#crypto ipsec transform-set ccna esp-aes 256 esp-sha-hmac

Router1(cfg-crypto-trans)#exit

برای پیکربندی IPSec Transform set برروی 3 Router از دستور زیر استفاده نمایید.uter3(config)#crypto ipsec transform-set cena esp-aes 256 esp-sha-hmac Router3(cfg-crypto-trans)#exit

السوريک Cryo main به نام یه شماره ۱۰ برروی ا ع لا و شما Command تشریح CommandRouter1(config)#crypto ipsec transformset ccna esp-aes 256 esp-sha-hmac

این دستور بک Transform set به نام CCNA برروی 1 Router ایجاد و پارامترهای امنیتی ESP و AES با طول کلید ۲۵۶ برای رمزگذاری و همچنین توانمندی ESP با SHA برای احراز هویت در این Transform set تعيين می شود.Router3(config)#crypto ipsec transformset ccna esp-aes 256 esp-sha-hmac

این دستور بک Transform set به نام CCNA برروی 1 Router ایجاد و پارامترهای امنیتی ESP و AES با طول کلید ۲۵۶ برای رمزگذاری و همچنین توانمندی ESP با SHA برای احراز هویت در این Transform set تعيين می شود. نکته: پارامترهای تعیین شده در transform set در Routerهای دو طرف VPN Site باید یکسان و با یکدیگر Match باشند.مرحله ۱۸: تعيين ترافیک موردنظر برای عبور از اتصال Site-to-Site vpn

در این مرحله با استفاده از Access-list های پیشرفته ترافیک مورد نیاز برای عبور از اتصال Site-10-Site VPN مشخص خواهد شد و سایر ترافیک بدون نیاز به عبور از اتصال Site-to-Site VPN که توسط IPSee محافظت شده است به صورت بدون محافظت Clear text بین 1 Router و 3 Router عبور خواهند کرد. برای تعیین ترافیک مورد نیاز توسط Access-list بر روی 1 Router از دستور زیر استفاده نمایید:ROuter1(config)#access-list 101 permle ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

برای تعیین ترافیک مورد نیاز توسط Access-list بر روی 3 Router از دستور زیر استفاده نمایید:ROUTER3 (config)#access-list 101 permit ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255

مرحله ۱۹: تعریف یک Crypto Map و اعمال آن برروی اینترفیس Router

Crypto map باعث خواهد شد که تنظیمات IKE Policy و IPSec Settingsهای تعریف شده در Transform set بر روی ترافیک تعیین شده در Access list اعمال شود یک Crypto Inap بابک نام و یک شماره برای اولویت بندی بین Crypto mapها تعریف خواهد شد. برای تعریف Crypto map برروی Router 1 از دستور زیر است:Router1(config)#crypto map VPN-to-Router3 10 ipsec-isakmp Router1(config-crypto-map)#match address o Router1(config-crypto-map#set peer 10.2.2.2 Router1(config-crypto-map)#set transform-set ccna

تشریح Command:Router1(config)#crypto map VPN-to-Router3 10 ipsec-isakmp

این دستور یک Crypto map به نام VPN-to-Router3با شماره ۱۰ برروی 1 Router و شما را به مد پیکربندی Crypto-mnap هدایت میکند. برای تعریف Crypto map برروی 3 Router از دستور زیر استفاده نمایید.Router3(config)#crypto map VPN-to-Routerl 10 ipsec-isakmp Router3(config-crypto-map)#match address 101 Router3(config-crypto-map)#set peer 10.1.1.1 Router3(config-crypto-map)#set transform-set ccna

تشریح Command:Router3(config)#crypto map VPN-to-Router 10 ipsec-isakmp

این دستور یک Crypto map به نام شماره ۱۰ برروی 3 Router و شما را به مد پیکربندی هدایت میکند.Router3(config-crypto-map)#set transformset ccna

این دستور transform set تعریف شده در مراحل قبل را در Crypto map تعریف می کند که در این مثال ccna میباشد. در آخرین مرحله پیکربندی Site-to-Site VPN باید Crypt